"Yo estoy limítrofe con el ateísmo, pero desde que trabajo en el CSIC creo en Dios. No sé cómo no nos han atacado antes". El temor de este científico titular experto en ciberseguridad se consumó en la mañana del pasado 18 de julio, cuando por información externa tuvo la certeza de que habían sufrido un hackeo. "Estaban caídos todos los servicios: la intranet, la salida hacia el exterior, la red wifi... Pregunté al responsable de soporte técnico de nuestro grupo y me dijo que no había conexión. Cuando pasa eso o es un error grave, y entonces hay una notificación más directa, o es un ataque. Pronto me confirmaron desde fuera que había sido lo segundo", recuerda.

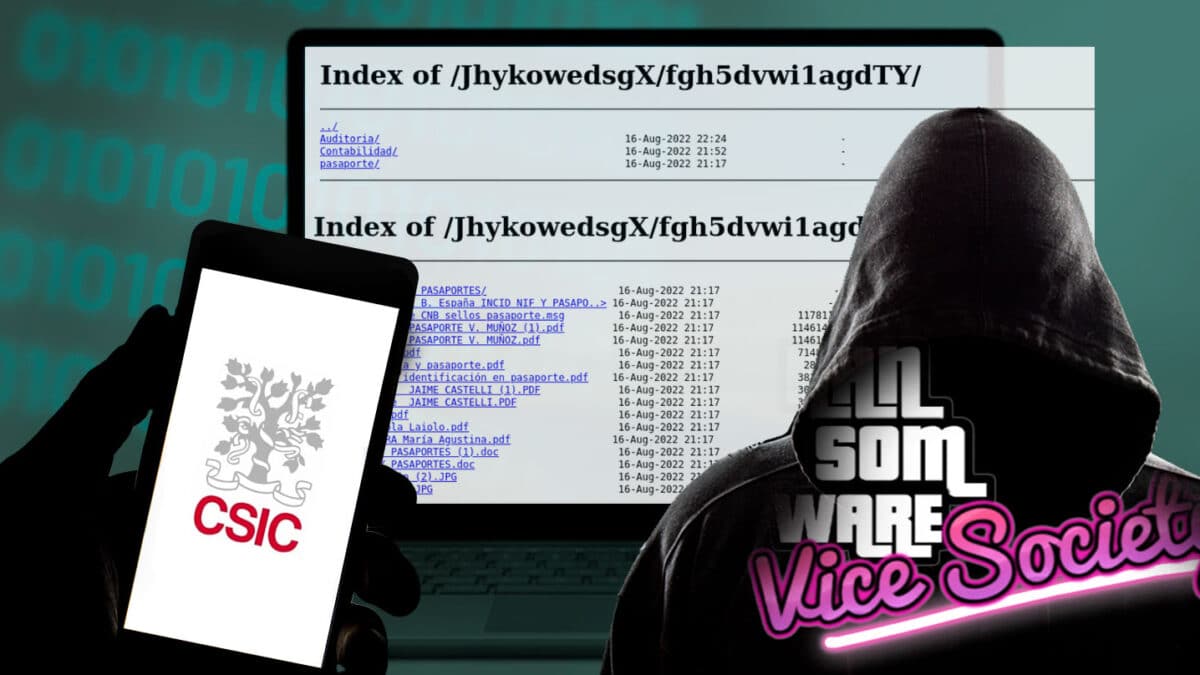

Sucedió entre la madrugada del día 16 y la mañana del 17 de julio, en pleno periodo de disfrute de vacaciones para muchos de los funcionarios. Ese fin de semana, el Centro Superior de Investigaciones Científicas engrosó la relación de organismos públicos víctimas de ciberataques, un listado en el que ya figuraban -entre otros- el Servicio Público de Empleo Estatal (SEPE) y la Universidad Autónoma de Barcelona (UAB). Como publicaron un mes después en su portal de la conocida como Internet profunda (deep web), los piratas informáticos lograron robar decenas de archivos del CSIC relativos a contabilidad, auditoría, pasaportes, correos, patentes, teléfonos, cuadrantes de vacaciones...

"El ataque ha puesto de relieve bastantes cosas. Una es la falta de organización y una infradotación de recursos, lo que ha hecho que se amplifique. En nuestro centro hemos estado sin personal técnico de apoyo desde el 15 de julio hasta el 29 de agosto", relata a este diario Alberto, nombre ficticio utilizado en este reportaje para no desvelar la verdadera identidad de este científico del CSIC. Y añade: "Cuando empezó la invasión de Ucrania por parte de Rusia, la secretaría adjunta de Informática mandó comunicados con instrucciones del CNI [Centro Nacional de Inteligencia] para que apagáramos los ordenadores los fines de semana. ¿Qué medida de seguridad es ésa si no forma parte de una estrategia de carácter integral?", se pregunta en voz alta.

De acuerdo con la información facilitada a este redactor por la Secretaría General de Investigación del Ministerio de Ciencia e Innovación en respuesta a una petición tramitada a través del Portal de la Transparencia, las alarmas saltaron en la mañana del 18 de julio, cuando se constató el "comportamiento anómalo" de varios equipos que presentaban "indicios de haber sido infectados" por un software de tipo malicioso (malware) que encripta datos y luego va acompañado de la exigencia de un rescate para liberarlos (ransomware).

El departamento que dirige Diana Morant asegura que se procedió a su "aislamiento" para evitar la propagación y que se pusieron los hechos "inmediatamente" en conocimiento tanto del Centro Criptológico Nacional -dependiente del CNI, a su vez adscrito al Ministerio de Defensa- como del Centro de Observaciones de Ciberseguridad de la Administración General del Estado y sus Organismos Públicos (COCS).

Origen en "Rusia"

Públicamente, el CSIC no informó de este incidente hasta el 2 de agosto, dos semanas después de que hubiera tenido lugar el ciberataque. En un comunicado de seis párrafos, situaba el origen en "Rusia", descartaba que se hubiera detectado "pérdida o secuestro de información sensible o confidencial" y recordaba que otros centros de investigación -como el Instituto Max Planck (Alemania) o la Administración Nacional de Aeronáutica y del Espacio de los Estados Unidos (NASA)- habían sufrido antes ataques "similares".

La nota se difundió justo al día siguiente de que un investigador de este organismo llamado Pablo Chacón Montes, en una carta al director publicada en el diario Abc, desvelara que llevaban dos semanas desconectados y denunciara el "evidente fallo de previsión y la falta absoluta de una mínima evaluación de daños". "Un corte de estas características es impensable en centros como EMBL, CNRS, NASA... Es más, un simple corte de horas conllevaría la dimisión inmediata de los máximos responsables y estaría en primera plana de todos los medios de comunicación", escribía para hacer ver el perjuicio que esa situación estaba generando a los grupos de investigación.

El ministerio ha minimizado el impacto del ciberataque: 30 servidores y una decena equipos de usuario final alcanzados, tanto de los servicios centrales como de seis de sus 149 centros, institutos y sedes. "Se produjo asimismo exfiltración de información. La información encriptada de carácter corporativo fue restaurada sin pérdida de información", detalla la respuesta. Ésta cifra en "1.146" los sistemas en los que se había intentado desplegar el programa malicioso, "detectado y parado en gran parte" de los mismos "por el software de seguridad instalado".

Según Ciencia e Innovación, los análisis forenses realizados han revelado que los hackers desplegaron un código dañino conocido como "Kid", "perteneciente" a la banda de ciberdelincuentes Vice Society. Se trata del mismo grupo que en enero pasado paralizó los sistemas informáticos del Senado argentino y que en junio atacó a la ciudad de Palermo (Sicilia, Italia). También se ha cebado con centros educativos de Estados Unidos e instalaciones sanitarias de Nueva Zelanda en sus casi dos años de existencia.

En una entrevista concedida meses atrás al portal argentino Rosario 3, un portavoz de Vice Society confesó que exigen rescate a las víctimas de sus intrusiones. "Siempre damos todas las claves si pagan. Nunca hablamos de quién pagó y siempre borramos todos sus documentos. Así que, si la víctima paga, lo tendrá todo y seguirá siendo anónima", reconoció.

Estoy limítrofe con el ateísmo, pero desde que trabajo en el CSIC creo en Dios. No sé cómo no nos han atacado antes", dice un científico

Mientras el CSIC asegura que trabaja "de manera continua para el fortalecimiento de la seguridad informática", el experto en ciberseguridad con el que ha hablado este periódico se muestra muy crítico con la gestión de la crisis que se está llevando a cabo y lamenta que no se haya querido contar con ellos. De entrada, censura que la dirección del organismo tardara más de un mes en comunicar a la plantilla que se había producido una "brecha de privacidad". Lo hizo en un correo enviado el domingo 11 de septiembre en el que informaba de que, en cumplimiento de la normativa vigente en materia de protección de datos, se había publicado en la web el aviso general sobre el ciberataque sufrido en julio.

En paralelo, este científico advierte de que las actuaciones que se han adoptado en estos meses son insuficientes. "¿Conjuran el riesgo de un nuevo ataque? Para nada. Se han tomado medidas accesorias. Antes tú enchufabas un ordenador en una toma de red y automáticamente te resolvía la IP y tenías acceso a internet. Ahora tienes que dar la dirección mac [dirección física de la tarjeta de red] de tu equipo. ¿Eso soluciona el problema? No", resalta.

En este sentido, el funcionario asegura que las medidas de refuerzo no alcanzan a los dispositivos que utilizan el sistema operativo Linux, al tiempo que critica que se estén instalando sistemas de protección en los equipos EDR en lugar de XDR, mucho más avanzado y robusto. "El doble paso de autenticación, que muchas universidades tienen implementado, el CSIC ni siquiera se lo ha planteado hasta ahora", añade.

30.000 equipos

El Consejo Superior de Investigaciones Científicas cuenta con unos 30.000 equipos informáticos con sistemas operativos y versiones diferentes distribuidos por sus servicios centrales y los 149 centros, institutos de investigación y sedes territoriales de los que dispone. Cuenta, en total, con 1.700 grupos de investigación y unos 1.000 servicios científico-técnicos, lo que da una idea del impacto y las consecuencias que un ciberataque puede tener en su actividad diaria.

El investigador llama la atención sobre el hecho de que el impacto sobre los distintos centros que integran el CSIC ha sido "heterogéneo", por lo que considera necesario disponer de un "sistema integral de seguridad". "Es de vital urgencia que se urja la implementación del Esquema Nacional de Seguridad", subraya.

Como informó El Independiente, el CSIC recurrió a finales de septiembre a los servicios de una empresa privada para que instale software de seguridad en 6.720 equipos (el 22 % del total) de 40 sedes ubicadas en 12 comunidades autónomas diferentes, concretamente en las dependencias "con manifiesta carencia o insuficiencia de recursos". "A fecha de hoy, todos los centros tienen restablecidas las comunicaciones y más de 14.000 equipos (servidores y equipos de usuario final) tienen reforzadas todas las medidas de seguridad", asegura.

Sea como fuere, Ciencia e Innovación no oculta el "riesgo de posible reiteración en el futuro", motivo por el que ha eludido entregar informes internos -como se le requería en la solicitud de información al amparo de la Ley de transparencia- a fin de no divulgar "incondicionadamente" aspectos relativos a la seguridad informática del organismo.

Te puede interesar

Lo más visto

- 1 Otra actriz de La Promesa se marcha y defiende a sus guionistas

- 2 Luis García Montero y las viudas vituperadas

- 3 Trump golpea con sus aranceles a Europa y China pero exime a Rusia

- 4 Una actriz de Sueños de libertad anuncia su embarazo

- 5 Madrid se revuelve ante las dudas del Gobierno sobre menores inmigrantes

- 6 Quién es Peter Navarro, el gurú arancelario de Trump

- 7 240 kilómetros de litoral, en manos del Gobierno vasco

- 8 Peinado rechaza la petición de Bolaños y le informa de que no puede declarar como testigo por escrito

- 9 El socio de Aldama de la 'trama Koldo' medió entre Planas y el ministro de República Dominicana

![La justicia obliga a la Policía a repescar a 500 opositores a [...]](https://www.elindependiente.com/wp-content/uploads/2022/11/EuropaPress_4766506_ministro_interior_fernando_grande_marlaska_director_general_policia-350x365.jpg)

![La Agencia Tributaria admite que su almacén de droga en Cádiz carece [...]](https://www.elindependiente.com/wp-content/uploads/2022/11/operacion-marchoco-narcolanchas-estrecho-004-1-350x365.jpg)

![Griñán tendrá que entrar en prisión antes de que al Gobierno le [...]](https://www.elindependiente.com/wp-content/uploads/2022/11/jose-antonio-grinan-350x365.jpg)

![La Audiencia decide que Griñán entre en prisión sin esperar a que [...]](https://www.elindependiente.com/wp-content/uploads/2022/09/EuropaPress_2498807_salida_audiencia_provincial_ex_presidente_junta_andalucia_jose_antonio-1-350x365.jpg)

![429 opositores a guardia civil superan todas las pruebas pero no consiguen [...]](https://www.elindependiente.com/wp-content/uploads/2022/11/clase-guardia-civil-350x365.jpg)

![Más marroquíes y hondureños para recoger la fresa en Huelva ante la [...]](https://www.elindependiente.com/wp-content/uploads/2022/11/fresa-350x365.jpg)