El teléfono en realidad no es rojo. Pero como si lo fuera, porque sólo suena para atender emergencias, para apaciguarlas, igual que el que conectaba Washington y Moscú durante la Guerra Fría. Es el número que tienen guardado en su agenda todos los jefes de seguridad informática del país, y el que ninguno querría tener que utilizar. Es el que marcan las empresas cuando sufren un ciberataque, grande o pequeño –pero sobre todo grande-, así que en las últimas semanas ha sonado demasiadas veces.

Y ese teléfono que sirve para dar la señal de alerta y que activa a los equipos de seguridad, se encuentra en un edificio de oficinas de las afueras de León. Muy a las afueras. En los mentideros del sector tecnológico, y también entre las malas lenguas de la política, se sigue comentando que está en León porque José Luis Rodríguez Zapatero barrió para casa y allí lo colocó cuando era presidente. Y ahí sigue.

Ese edificio moderno -que está ya casi donde la ciudad pierde su nombre y las últimas casas de León dan paso a los primeros descampados- es la sede del Instituto Nacional de Ciberseguridad (Incibe), el organismo dependiente del Ministerio de Agenda Digital encargado de coordinar las actuaciones y asesorar al sector privado cuando se producen ciberataques.

Un órgano de élite coordina la respuesta ante un ataque informático y asesora a empresas: es el Instituto Nacional de Ciberseguridad

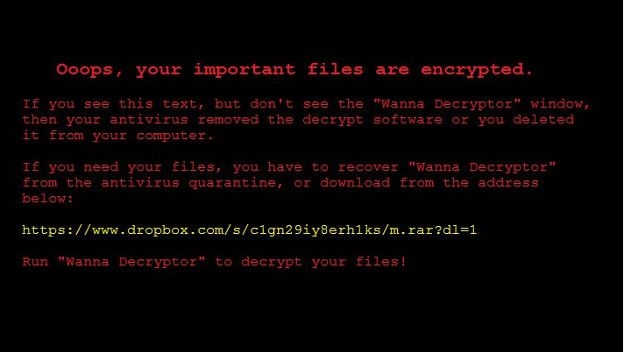

El pasado 12 de mayo el teléfono rojo sonó a media mañana. Pintaba mal, porque la que llamaba era la mismísima Telefónica, y con una emergencia real. Un virus había entrado en su red y había tenido que ordenar a todos sus empleados apagar los ordenadores. Todos. Se trataba de un ataque ransomware, con el que los ciberdelincuentes secuestran los archivos de los equipos y piden un rescate para liberarlos (en este caso, 300 dólares a pagar en bitcoins, la criptomoneda que sirve para este tipo de negociados porque no deja rastro).

El virus, denominado Wannacry, golpeó a casi 400.000 empresas e instituciones de 180 países. En España, infectó equipos de otras siete grandes empresas además de Telefónica (la lista sigue siendo información confidencial) y a cerca de 900 pequeñas compañías y particulares. El impacto real fue relativamente modesto, pero afectó también a las miles de empresas que actuaron de manera preventiva y se pasaron días monitorizando sus redes en busca de posibles entradas del famoso virus, incluso paralizando parcialmente su actividad. Tras esa primera llamada de Telefónica, llegó el aluvión del resto de compañías.

Uno tiende a pensar que las comunicaciones de alto nivel entre equipos de élite de ciberseguridad se desarrollan en canales de ultimísima tecnología y con mensajes cifrados. Pero al final en uno de los centros neurálgicos de la alta tecnología del país sigue sonando el teléfono si pasa algo importante. "Cuando tienes un problema grave lo que quieres es hablar con alguien. Lo mejor para emergencias es el teléfono", explica Javier Berciano, responsable del equipo de respuesta de incidentes del Incibe.

De las noventa personas que trabajan en Incibe, una docena están destinadas al equipo que atiende ese teléfono rojo para dar un servicio de asistencia permanente las 24 horas. Son la primera línea de defensa y los que hacen sonar la alarma para poner a trabajar al resto de departamentos del instituto.

Esta misma semana el teléfono volvió a sonar. Varias compañías españolas se habían visto infectadas por un virus llamado Petya, de muy similares características a Wannacry. Y varias decenas de empresas también llamaron en busca de asesoramiento preventivo ante la posibilidad de una nueva infección masiva. En uno y otro caso, la colaboración entre Incibe y las compañías ha sido crucial para desactivar la emergencia.

“Nuestro rol ante un ciberincidente es el de recopilar la máxima información en el menor tiempo posible. El intercambio de información con las empresas, y también con organismos públicos de ciberseguridad de otros países, es clave”, apunta Berciano. En una reacción muy rápida, tanto Telefónica como el fabricante de antivirus Panda consiguieron enviar a Incibe muestras reales de Wannacry sólo unas horas después de que estallara la crisis. A última hora de la tarde Incibe ya tenía publicada en su web información técnica muy detallada con instrucciones sobre cómo combatir el ataque de ransomware.

En los mentideros del sector tecnológico y de la política se dice que está en León sólo porque Zapatero barrió para casa

“La colaboración público-privada está funcionando realmente bien en España. Se comparte información, mucha y de manera constante, tanto con el Incibe como entre empresas. Datos técnicos, muestras de virus…”, explica Javier Santos, director de Ciberseguridad de la consultora KPMG. “El Incibe centraliza y coordina. La colaboración ha hecho que en los días de grandes ataques el organismo haya facilitado información realmente útil para protegerse en sólo unas horas”.

Un intercambio de información técnica para el que, en este caso sí, se cuelga el teléfono y se utilizan otros canales más sofisticados. Los días en que ha saltado una alerta las comunicaciones entre los equipos de ciberseguridad de grandes empresas y entre los organismos públicos de diferentes países se realiza por un sistema de mensajería instantánea particular muy parecido a Telegram. El intercambio permanente de información técnica, en paralelo, se centraliza a través de una plataforma denominada ÍCARO, en la que actualmente vuelcan datos más de un centenar de grandes empresas nacionales, y también Google, Microsoft o los gigantes del sector de los antivirus.

La amenaza es real, y creciente. La cifra de incidentes de seguridad informática en España se ha disparado: desde los 35.762 de 2014 se pasó a los 49.976 en 2015, y se alcanzaron los 115.257 el año pasado (esto es, más de 2.200 cada semana). Y sólo en lo que va de 2017 son ya 58.780 los incidentes gestionados por Incibe, lo que hace anticipar que al cierre del ejercicio el dato total de ataques volverá a crecer.

Dos ataques al día contra infraestructuras críticas

La coordinación desde el Gobierno de las labores de ciberseguridad se articula de manera dual. En España hay dos CERT (las siglas en inglés de Equipo Respuesta ante Emergencias Informáticas). Uno encargado de centralizar las acciones y asesorar a las empresas privadas que depende del Incibe, el CERTSI (o CERT de servicios industriales), que es el que dirige Javier Berciano. Y otro volcado en la seguridad cibernética de las administraciones y de sectores económicos estratégicos, que es el Centro Criptológico Nacional (CCN-CERT) y que depende nada menos que del Centro Nacional de Inteligencia (CNI).

Las empresas españolas sufrieron el año pasado más de 115.000 ciberataques, el doble que en 2015, el triple que en 2014

Entre uno y otro, colaborando con ambos, existe otro organismo que se centra en la protección de instalaciones y servicios de especial importancia para el funcionamiento del país. El Centro Nacional de Infraestructuras Críticas (CNPIC) vela por la seguridad, tanto física como cibernética, del servicio eléctrico, el suministro de agua, las redes de telecomunicaciones, el sistema financiero, transportes aéreo y ferroviario, las centrales nucleares…

“Si un día nos quedásemos sin electricidad, enseguida nos quedaríamos sin agua y esto afectaría en poco tiempo también al sector financiero. Todos los sectores críticos están interconectados”, advierte Fernando Sánchez Gómez, director del CNPIC. “Diálogo y cooperación entre Gobierno y empresas que prestan servicios esenciales es la clave del éxito para la protección de nuestro país ante próximos ciberataques mundiales”.

Y es que la amenaza contra las instalaciones de estos sectores estratégicos también se ha multiplicado en poco tiempo. Las infraestructuras críticas españolas sufrieron 479 ciberataques el año pasado, frente a los 134 incidentes de 2015 y los sólo 62 de 2014. Y este año la evolución sigue al alza, con 337 ataques a estas instalaciones estratégicas entre enero y mayo, a razón de dos ataques al día.

En el listado de operadores críticos, recién ampliado por la Secretaría de Estado de Seguridad, figuran 120 compañías e instituciones públicas que gestionan activos que requieren especial protección. “Al final tener la categoría de operador crítico implica que debes tener un plan generoso de inversión y gasto en seguridad”, dice con sorna el jefe de seguridad de uno de ellos. “Más que un reconocimiento es cargar con una obligación”, bromea. Y entre los que cargan con esa obligación, las empresas son mayoría: 95 de los 120 operadores críticos pertenecen al sector privado.

Un antes y un después para el cibercrimen

Shadow Brokers es el nombre –a medio camino entre la agitación y lo publicitario- que utilizan un grupo de hackers que el año pasado logró un hito en la historia de la ciberdelincuencia. Entraron en los servidores de la mismísima Agencia de Seguridad Nacional de Estados Unidos (NSA) y robaron información sobre los agujeros de seguridad de diferentes sistemas operativos informáticos, herramientas de hacking, documentación confidencial…

Las redes de cibercriminales ingresaron el año pasado 1.000 millones de dólares cobrando rescates tras secuestrar ordenadores

En los últimos meses Shadow Brokers ha ido publicando esos datos a través de Wikileaks y ha sido esa información comprometida la que ha hecho posible el alcance global del virus Wannacry y de Petya, ya que los ciberatacantes aprovecharon un fallo de seguridad de Windows que era una de las informaciones desveladas. Ambos ataques han servido de acción promocional sobre lo interesante que puede llegar a ser el resto de información y herramientas de que disponen, y el grupo de hackers intenta ahora venderlos al mejor postor.

“Hasta ahora, las grandes redes del cibercrimen conseguían lanzar un ataque masivo y global cada tres o cuatro años. Ahora llevamos dos en poco más de un mes. Se va a producir un auge tremendo de ciberataques en los próximos meses”, alerta Raúl Pérez, director mundial de Preventa de Panda Security, que no duda en considerar los datos robados a la NSA como “armas de destrucción masiva cibernética”.

Y es que los expertos advierten de que nunca hasta ahora había habido tal nivel de extensión y profesionalización de la ciberdelincuencia, con grandes redes en los que trabajan miles de personas de manera permanente en busca de agujeros de seguridad, diseñando herramientas de hacking, con departamentos que se reparten las tareas y los mercado geográficos…

Según algunas estimaciones, los cibercriminales habrían conseguido con los rescates pagados para liberar archivos tras ataques de ransomware unos ingresos globales de cerca de 1.000 millones de dólares sólo el año pasado. “Y ganando ese dinero, se pueden permitir contratar más gente para estar aún más preparados”, sostiene Pérez. Una amenaza creciente que tiene como consecuencia que las compañías y las administraciones estén destinando un presupuesto también creciente para protegerse.

Las empresas medianas invierten unos 100.000 euros al año en ciberseguridad; algunas de las grandes del Ibex, hasta 50 millones

El sector de la ciberseguridad facturó el año pasado cerca de 75.000 millones de euros a escala global, y varias consultoras anticipan que se superarán los 80.000 millones entre este año y el siguiente. En España el negocio aún mueve en torno a 1.100 millones, lo que nos deja muy por detrás de potencias como Estados Unidos, Reino Unido o Francia.

El importe de los presupuestos en seguridad informática de las empresas españolas tiene una tendencia al alza, y sigue dependiendo del tamaño del grupo y del valor de los activos a proteger. Según fuentes del sector, las compañías medianas (entre 200 y 500 empleados) invierten en ciberseguridad entre 100.000 y 200.000 euros al año; las empresas con entre 1.000 y 2.000 trabajadores cuentan con un presupuesto que de media ronda el millón de euros; y las grandes corporaciones, entre ellas algunos de los gigantes del Ibex, cuentan ya con presupuestos de unos 50 millones de euros cada año.

“La amenaza ahora es constante. Y vamos a tener más Wannacry y más Petya en los próximos meses”, sostiene Pérez, de Panda Security. Un escenario que temen los responsables de ciberseguridad de las grandes empresas, que ya se preparan para volver a hacer sonar ese teléfono rojo que alguien descolgará en León.

Te puede interesar

Lo más visto

- 1 Trump revoca el permiso de Repsol y otras petroleras para exportar crudo desde Venezuela

- 2 Avance de Valle Salvaje en Netflix y RTVE la próxima semana

- 3 El renacer de las minas, un negocio de 3.500 millones

- 4 Avance de La Promesa del lunes 31 de marzo al viernes 4 de abril

- 5 El contacto Oughourlian - Gobierno se perdió hace 9 meses

- 6 Estas son las enfermedades para solicitar la jubilación anticipada

- 7 Una peineta para la juventud o para Sánchez. Por Luis Miguel Fuentes

- 8 Los siete asesinos en serie más crueles

- 9 Albares asegura no estar preocupado por la explotación israelí de hidrocarburos en las aguas del Sáhara Occidental

![Telefónica se suma al plan para llevar wifi gratis a pueblos [...]](https://www.elindependiente.com/wp-content/uploads/2020/10/tef-espana-vaciada-wifi-350x365.jpg)

![La gran industria alerta del ‘hachazo’ a las ayudas en su factura [...]](https://www.elindependiente.com/wp-content/uploads/2020/01/Planta-de-Sidenor-350x365.jpg)

![Los aeropuertos españoles han perdido ya casi un millón de vuelos y [...]](https://www.elindependiente.com/wp-content/uploads/2020/10/barajas-ep2-350x365.jpg)

![Así se construye en España un parque eólico en lo más alto [...]](https://www.elindependiente.com/wp-content/uploads/2020/10/DRON-CAMIÓN-CURVA-1-350x365.jpg)

![Las aerolíneas recortan cuatro millones de asientos en vuelos a España para [...]](https://www.elindependiente.com/wp-content/uploads/2020/10/barajas-efe-350x365.jpg)

![Imágenes de satélite e inteligencia artificial para llenar los tejados de paneles [...]](https://www.elindependiente.com/wp-content/uploads/2020/10/autoconsumo-galp2-350x365.jpg)

![Las aerolíneas presionan para no pagar la factura millonaria por tener [...]](https://www.elindependiente.com/wp-content/uploads/2020/07/iberia-barajas-ep-350x365.jpg)