El portal estadounidense BleepingComputer, especializado en ciberseguridad, fue el primero detallar lo sucedido: Telefónica ha sufrido una brecha de seguridad que ha propiciado el robo de datos de la compañía, que posteriormente se publicaron en un foro de hackers.

Tal y cómo explicaba el mismo medio, los atacantes consiguieron infiltrarse en el sistema interno de tickets de Telefónica, una herramienta que multitud de empresas utilizan para automatizar tareas de todo tipo, como la gestión de incidencias o las facturas.

Consultados por este asunto por El Independiente, desde la propia operadora aclararon lo siguiente: "Hemos tenido constancia del acceso no autorizado a un sistema de ticketing interno que usamos en Telefónica. En estos momentos seguimos investigando el alcance de la afectación, pero podemos confirmar que los clientes residenciales de Telefónica no se han visto afectados. Desde el primer momento, se han tomado las medidas necesarias para bloquear cualquier acceso no autorizado al sistema".

La cronología de los hechos nos lleva hasta el foro especializado en fugas de datos BreachForums, donde un usuario ofreció en los últimos días un archivo, supuestamente con información extraída de Telefónica, que en teoría contenía más de 230.000 líneas con datos de clientes de la operadora y casi 470.000 líneas con información de un sistema de procesamiento de tickets internos. En total había más de 5.000 ficheros CSV, PPTX, XLSX, DOCX, DOC, PDF y MSG.

Elhacker.NET explicó que Telefónica "parecía estar trabajando activamente para frenar la difusión de esta información", ya que el enlace original fue borrado varias veces en diferentes servicios. Sin embargo, antes de su eliminación el archivo comprimido había sido descargado 116 veces.

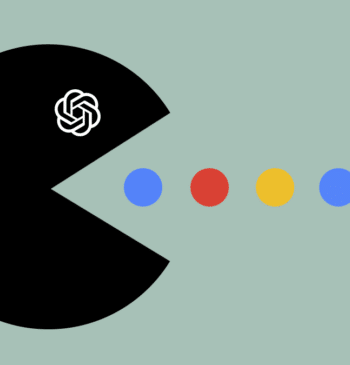

El ataque se hizo publico porque los responsables publicaron en un foro de hackers una base de datos de Jira (una herramienta para los equipos de software especializada en organizar y hacer un seguimiento del trabajo). La filtración de datos fue reivindicada por cuatro usuarios, que utilizaban los alias DNA, Grep, Pryx y Rey. Todos ellos pertenecen a Hellcat, un grupo de hackers de reciente creación que se ha especializado en el ransomware para robar datos.

Los propios cibercriminales explicaron que consiguieron hacerse con aproximadamente 2,3 GB de documentos, tickets y diversos datos. Aunque parte de esa información estaba etiquetada como perteneciente a clientes de la operadora, los tickets se abrieron con direcciones de correo electrónico corporativo de los empleados de Telefónica.

En paralelo, los hackers detallaron que consiguieron la información utilizando credenciales de empleados comprometidas de la compañía, que Telefónica consiguió bloquear después de realizar restablecimientos de contraseñas en las cuentas afectadas. Los atacantes aseguraron que en ningún momento contactaron a la empresa ni intentaron extorsionarla.

La magnitud del ataque

Algunos expertos consultados por este medio han catalogado la importancia de la brecha de Telefónica como "alta" porque "han extraído principalmente datos de usuarios internos, pero también hay información de posibles clientes y los procedimientos de actuación establecidos". Y han insistido en la importancia de que las empresas sigan mejorando sus sistemas de seguridad y formando a su personal para prevenir este tipo de situaciones.

"El sistema de ticketing interno que han atacado es una especie de foro donde las compañías se comunican con sus departamentos internos, y donde tienen todos los datos. Así que en principio un ataque así afectaría más internamente a la propia empresa que a sus clientes, aunque esos procesos internos pueden incluir gestiones con los clientes", valora Antonio Fernandes, hacker experto en ciberseguridad.

Este tipo de ataques no son extraños para las grandes empresas. Sin ir más lejos, en mayo de 2024 la propia Telefónica anunció que estaba investigando la filtración de datos de 120.000 clientes, que un usuario de un foro de hackers aseguraba haber robado para poner a la venta. La investigación interna que realizó la propia empresa les llevó a concluir que ni los clientes residenciales ni los empleados se vieron afectados.

Con todo, el pasado 26 de diciembre el BOE publicó una multa de 1,3 millones de la Agencia Española de Protección a la operadora por infringir varios artículos del Reglamento General de Protección de Datos (RGPD). Entre ellos, el de que deben tratar esa información de tal manera que se garantice su seguridad y que deben establecer las medidas de seguridad técnicas y organizativas apropiadas.

Qué se sabe sobre Hellcat

La plataforma Venarix, que monitorea los ataques informáticos a nivel mundial, detectó la presencia de Hellcat por primera vez a finales de octubre del 2024, cuando hackearon a la Knesset, el parlamento israelí que ostenta el poder legislativo del país. En ese momento lograron hacerse con aproximadamente 64 GB de datos confidenciales.

Pero en poco tiempo este grupo de hackers ya se ha labrado una trayectoria. Afirman haber atacado, como mínimo, al Ministerio de Educación de Jordania, a la empresa francesa Schneider Electric, especializada en tecnología industrial, y a la Facultad de Educación Empresarial de Tanzania, una institución pública del país africano.

Pero hay que detenerse en el ataque que lanzaron a Schneider Electric, que la propia compañía confirmó. Les robaron 40 GB de datos internos, entre los cuales había 400.000 filas de datos de usuarios, 75.000 direcciones de correo electrónico únicas y nombres de empleados y clientes. Pero lo que hizo que este caso fuese especial, y que este grupo de hackers empezara a hacerse conocido, es que les extorsionaron de una manera poco convencional.

En concreto, Hellcat pidió a la compañía que pagara 125.000 dólares en baguettes, el famoso pan francés, como compensación. Si la empresa reconocía la brecha esa cifra se rebajaba a la mitad. Pero si no accedían ni a una cosa ni a la otra, prometían publicar la información robada en la dark web.

La petición parecía, en primer lugar, una broma aprovechando que Schneider Electric era una empresa francesa. Aunque desde luego les sirvió para ganar gran notoriedad pública. Pero cuando se pusieron serios los delincuentes exigieron un pago a través de Monero, una criptomoneda anónima y muy difícil de rastrear.

Te puede interesar

2 Comentarios

Normas ›Comentarios cerrados para este artículo.

Lo más visto

- 1 El asturiano de Cifras y letras, a por el bote: "Fui a Pasapalabra"

- 2 Lo de Juan Carlos Rivero y Belén Esteban

- 3 El tiempo para no cerrar Almaraz, se agota

- 4 Génova sugiere la caída en desgracia de Montero a favor de Cuerpo

- 5 La reforma 'kitsch' que Trump ejecutó en el Despacho Oval

- 6 ¿Está preparada Europa para responder a Trump y Putin?

- 7 Los Polanco rechazan a la estrategia de Oughourlian en Prisa

- 8 El confidente del enlace de Interior sabía que la droga estaba controlada: "Me lo mandó la Policía colombiana"

- 9 Luis García Montero y las viudas vituperadas

![Los retos y las oportunidades para MasOrange ante una posible salida a [...]](https://www.elindependiente.com/wp-content/uploads/2025/04/europapress-6462504-fachada-sede-masorange-18-enero-2025-pozuelo-alarcon-madrid-espana-350x365.jpg)

![Digi irrumpe en el fútbol con precios 'lowcost' y estudiará ampliar más [...]](https://www.elindependiente.com/wp-content/uploads/2025/04/europapress-6517283-jugador-real-oviedo-santi-cazorla-atiende-medios-comunicacion-inauguracion-350x365.jpg)

![La guerra de precios de las 'telecos' se recrudece en 2025 con [...]](https://www.elindependiente.com/wp-content/uploads/2024/12/telefonia-350x365.png)

![Nike, un gigante en crisis: su valor cae un 30% en un [...]](https://www.elindependiente.com/wp-content/uploads/2025/03/nike-caida-bolsa-350x365.jpg)

![¿Qué pasó con el 'pajaporte'?: la app antiporno del Gobierno que debía [...]](https://www.elindependiente.com/wp-content/uploads/2025/03/europapress-6065526-ministro-transformacion-digital-funcion-publica-jose-luis-escriva-rueda-350x365.jpg)

![El director financiero de Finetwork abandona la compañía un mes después de [...]](https://www.elindependiente.com/wp-content/uploads/2025/02/europapress-6430646-cartel-tienda-finetwork-enero-2025-madrid-espana-operadora-350x365.jpg)

![Amadeus, Telefónica y las empresas 'inventoras' que han disparado un 44% las [...]](https://www.elindependiente.com/wp-content/uploads/2023/12/telefonica-ere-350x365.jpg)

hace 3 meses

Los 4 Ángeles viven en Tenerife. 2 me han estafado a mi el año pasado pero la guardia civil local no coopera.

hace 3 meses

Tristemente y en más de una década cada vez que miro el Ibex la sensación es cuánto ha perdido Telefónica. Malas gestiones, malas decisiones, y peor aun no corregidas. Tu no puedes quitar algo sin «seguidamente» tener algo tan bueno o mejor que lo que tenías, incomprensible como el topo otra vez más por desgracia está dentro. No puede ser que cualquiera con menos y peor te saqué los colores y se le permita sin oponerse, hay que atacar con loi mismo igualarlo si no se puede mejorar y sobre todo márquetin en primera puerta de CC( centros comerciales) como hace alguna otra y le funciona, para si haber comparativa.